| | | | | Mottó:

Still, I trust the mathematics!

/Bruce Schneier/ | | 2013. szeptember 13. | | | | | Szabad-ötletek jegyzéke az NSA-féle gondolatrendőrségről | | | | | | Sokminden jelent már meg Edward Snowden, az amerikai NSA, a brit GCHQ és a mindent figyelő, ECHELON-utód PRISM kapcsán, a 2013. szeptember 5-én felröppent hírek a kriptográfiai törésekről viszont gyakorlatilag megkérdőjelezik mindazon alkalmazott biztonsági megoldások, technológiák értelmét, amelyeket kritikus infrastruktúrák, nemzetbiztonsági, illetve katonai szempontból fontos adatok, kommunikációs csatornák védelmére használnak jelenleg is. Feltéve, hogy igazak a hírek, illetve jól értelmezik azokat...

Mit tudtunk meg a médiából ([1], [2]) 2013. szeptember 5-én?

- Az NSA 250 millió USD forrást kapott évente arra, hogy meghatározó piaci szereplőkkel "együttműködjön".

(Eddig is gyanítható volt ilyen tevékenység, csak legfeljebb a büdzsé mértékét nem lehetett tudni.) - Állítólag fel tudtak törni különböző kriptográfiai megoldáson alapuló rendszereket, ezáltal meg tudtak figyelni bárkit.

(Ez így nagyon homályos kijelentés, illetve - pár felmerült projektnéven, PRNG algoritmuson és alkalmazáson kívül - nem derült még ki, hogy pontosan mely kriptográfiai library-k mely kódrészleteiben van elrejtve gyengítés.)

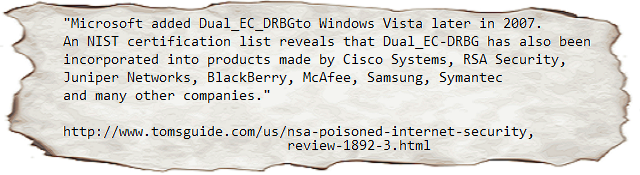

Vannak kriptográfiai megoldások, amelyekkel az adatokat tudjuk rejtjelezni, szükség esetén aláírni. Az ezek mögötti algoritmusok matematikai alapjaira ritkán találnak komoly gyengeséget (ha találnak, az viszont komoly problémát jelent: ld. legutóbb a 2004-es MD5 collision-problémát kihasználó Flame/Flamer/sKyWIper-trójait, amely a Microsoft CA alá tartozó tanúsítványt hamisított, és amelynek felfedezésében a hazai CrySyS labornak is nagy szerepe volt). A matematikai gyengeségek helyett inkább implementációs hibákat szoktak találni (pl. a fail0verflow csapat esete a Sony PlayStation3 ECDSA-implementációjával) ([3]). A véletlenszámok, illetve inkább pszeudo-véletlenszámok (PRNG) fontos alapjai a kriptográfiai algoritmusoknak, ráadásul a legkönnyebben itt lehet megfogni azok erejét: egy megfelelően csökkentett kulcstérrel már akár a nyers erő ("brute force") is elég lehet a titkok kiderítéséhez. Nem véletlen, hogy komoly visszahangja volt annak, amikor kiderült, hogy a Debian-os OpenSSL PRNG-hibája másfél évig maradt rejtve (2006. szeptember 17. és 2008. május 13- között), míg a Windows Server 2000-en levő hibás PRNG implementációt is csak a Windows XP SP3 idején javították 2008 közepén. Az NSA által tervezett "Dual Elliptic Curve Deterministic Random Bit Generator" (Dual_EC_DRBG) PRNG-algoritmusról - amit a BlackBerry, RSA BSAFE, Cisco, OpenSSL, Microsoft Windows 7 és 8, illetve a Windows Server 2008 R2 és 2012 is használ ([4], [5]) - már 2007-ben feltételezték, hogy egy NSA backdoor, de igazolást - ha hinni lehet a híreknek, akkor - csak most, 2013-ban nyert. ([6], [7]) A PRNG hibák kapcsán legutóbb az Android került reflektorfénybe, amely sérülékenység többek közt az Android-os Bitcoin pénztárcákat is érintette... ([8]) Ezen hibák alapján valóban lehet "töréseket" végrehajtani: kisebb kulcstérben kell keresgélni, kevesebb session értéket kell végigpróbálni, könnyebben meg lehet fejteni az SSL/TLS csatorna tartalmát. Lényegében megismétlődött a kriptográfiai kulcsok méreteinek korlátozása (ld. a 2000. januárjában enyhített, de addig szigorú követelményeket támasztó Wassenaar Arrangement kriptográfiára vonatkozó bekezdéseit, a 40 bitnél hosszabb kulcsok exportjának tilalmát) csak ezúttal a PRNG-implementációk entrópiáinak csökkentésével... Ha igaz az, hogy Beethoven a zene Mozart-ja, akkor kis ferdítéssel mondhatom azt, hogy Edward Snowden a jelenkori kriptográfia Phil Zimmermann-ja (legalábbis abból a szempontból, hogy mit tett a kriptográfia megfelelő alkalmazását gátló erők ellenében)!

"Still, I trust the mathematics." - írja Bruce Schneier a blogján a témához kapcsolódóan. És valóban: egyelőre úgy tűnik, hogy nem a kriptográfiai algoritmusok matematikai alapjaival van baj (kivéve az NSA által gyártottakat), és nem is a kriptográfiára épülő protokollokkal (az egyik dokumentum szerint lehet, hogy az SSL/TLS közbeékelődést is "csak" úgy hajtották végre, hogy betörtek a DigiNotar CA rendszerébe és kiadtak néhány tanúsítványt) ([9]), hanem az algoritmusok, protokollok implementációi nincsenek rendben, amelyeket viszont rengeteg rendszer használ. Ebből következően nem is új algoritmusokat érdemes szülni - mint, ahogy azt tették az oroszok, amikor megalkották a DES-hez hasonló GOST-ot -, hanem a meglevők implementációit kell átnézni, esetleg újra lefejleszteni. De ki fogja ezeket elkészíteni? A közösség? A nyílt forráskódú OpenSSL-t is mindenki vizsgálta, mégis volt benne hiba... Egy nagy amerikai cég? Az NSA ugyanúgy kopogtathat az ajtaján... Egy nagy német cég? Ettől még alacsonyabb rétegekben (HW, firmware) a gyártók (pl. Kína?) továbbra is szivárogtathatnak információkat illetéktelenek felé... Melyik országban lehet megbízni? Melyik cég termékeitől kell tartani? Bár, alapvetően az amerikai NSA (pl. Bullrun) és a brit GCHQ (pl. Edgehill) fejlesztette a különböző eszközöket és végezte a megfigyeléseket, a Five Eyes (FVEY) vagy UKUSA egyezség értelmében a technológiához hozzáférése volt a kanadai, ausztrál és új-zélandi szerveknek is. ([10]). Nem lehet tehát azt állítani, hogy USA vs. EU szinten kell meghúzni a határokat: minden országnak saját érdeke lesz megoldani a biztonságosnak ítélt rendszereik (kriptográfiai library, HW firmware, operációs rendszer? stb.) létrehozását vagy legalábbis az eddigieknél jóval alaposabb vizsgálat lesz szükséges ahhoz, hogy egy harmadik fél által gyártott rendszerben megbízzanak (kiberhadviselés kiemelt feladata lehet).

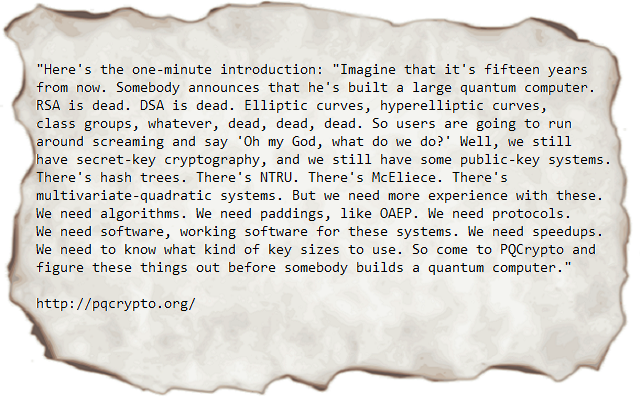

A matematikába vetett bizalom sem lehet azonban vak: az NSA is jól tudja, hogy az amúgy biztonságos implementációk ellen is kell készülnie "nyers erőre" alapozó hatalmas szerverparkokkal, mint pl. a 2013 szeptemberi indulásra tervezett központtal (Bluffdale mellett), ami állítólag szuperszámítógépeket (Cray XC30) is alkalmaz ([11], [12]). Nem szabad azt sem elfelejteni, hogy megjelentek már érdekes hírek a kvantumszámítógépek világából is, amelyek Damoklész kardjaként lebegnek a jelenleg alkalmazott aszimmetrikus kriptográfiai algoritmusok fölött. Bár, sok híroldal beszámolt 2013. nyarán a NASA és Google kvantumszámítógépes bevásárlásáról (D-Wave Systems), egyelőre ellentmondásos információk vannak arról, hogy a pl. RSA vagy ECDSA kriptográfiai kulcsok törésére mennyire lehet ezeket használni. Abban viszont biztosak lehetünk, hogy az NSA figyel a háttérben, a nyilvánosság előtt pedig olyan megállapodások köttetnek, mint pl. a nemzetbiztonsági és katonai szempontból érdekes Lockheed Martin cégé, amely 2011. május 25-én írt alá egyet a D-Wave Systems vezetőségével ([13], [14]). Fontos kérdés tehát a jövőbeli megoldások szempontjából az is, hogy valójában mit tudnak a D-Wave Systems kvantumszámítógépei? Ha képesek a Shor algoritmus szerinti prímfaktorizációra, akkor az RSA kulcsok polinóm időben fejthetők meg, a módosított Shor algoritmus pedig a diszkrét logaritmuson alapuló ECDSA védelmét semlegesíti ([15], [16]). Az SSL/TLS, SSH protokollok, az OpenSSL, Bouncy Castle és más library-k aszimmetrikus kriptográfiai függvényei értelmüket vesztik, az ECDSA-t használó Bitcoin árfolyama a padlóra zuhan... Legalábbis a jelenlegi implementációk mellett... Szerencsére azonban vannak olyan algoritmusok is, amelyek - a jelenlegi tudásunk szerint - védettek a kvantumszámítógép működésével szemben. Ezek közül talán a Merkle-fákon alapuló aláírás lehet ismertebb, legalábbis a Merkle-fákat sok megoldásban alkalmazzák (pl. a Bitcoin is használja őket az ECDSA aláírás mellett) ([17]).

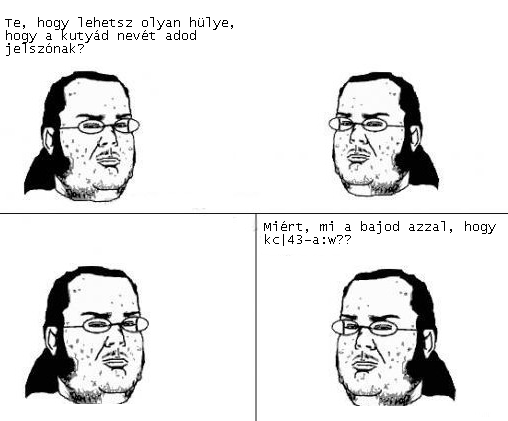

Az SW szintjén tehát léteznek megoldások, azaz félig-meddig meg lehet nyugodni, nem kell pánikolni. De ettől még a HW és firmware szintjén lehet félni a kínai ZTE és Huawei termékeitől, a Windows 8-tól és Trusted Platform Module (TPM) - a német BSI szerint kétes felhasználási célú - biztonsági modultól és más dolgoktól is, viszont ezen félelmek megszüntetése már jóval körülményesebb lehet ([18], [19]). Kérdés, hogy a PRISM-ügy után hol, milyen szinten fogják újra meghúzni azt a bizonyos vonalat az egyes országok, amire azt mondják, hogy elfogadják megbízható kiindulási alapként? Országonként saját kriptográfiai library-k születhetnek... Ezekre épülő SW termékek létrejöhetnek... Még akár saját fejlesztésű firmware kódokat is lehet írni gyártói megállapodások után... De vajon meddig mennek lejjebb, hogy elérjék a számukra elfogadható egyensúlyt a "túlzott veszélyérzet" és a "hamis biztonságérzet" között? És egyáltalán: még ha meg is oldjuk a kriptográfia biztonságos alkalmazását, mit ér ez, ha a teljes rendszer egyenszilárdsága nem javul, mert egy darab csokiért cserébe a felhasználók továbbra is kiadják a jelszavaikat? ([20])

Kapcsolódó anyagok:

| | | vissza | | | | | |

|